В январе 2023 года эксперт по кибербезопасности Дэниел Милишич обнаружил, что приставка T95 под управлением Android TV, которая продается на Aliexpress, была заражена вредоносным ПО прямо из коробки. Однако это было только началом: компания Human Security выявила целую теневую сеть, связанную с зараженными устройствами и вредоносными приложениями.

Гаджеты используются в домашних хозяйствах, образовательных учреждениях и на предприятиях. Эксперты сравнивают этот проект со "швейцарским армейским ножом, совершающим нехорошие поступки в интернете".

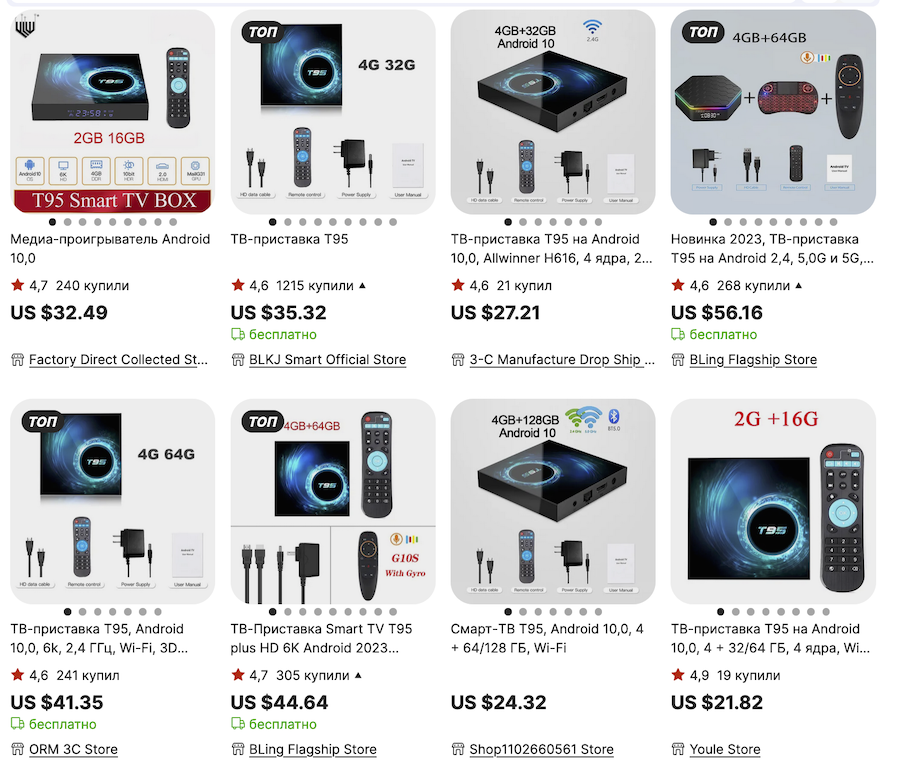

Схема включает в себя направление Badbox – сеть устройств с предустановленными бэкдорами, занимающееся преимущественно дешевыми Android-приставками по цене менее $50, которые продаются в интернете и обычных магазинах. Они поставляются без торговой марки или продаются под разными названиями, что помогает скрыть их происхождение.

Устройства генерируют вредоносный трафик, обращаясь к домену Flyermobi.com. Подтверждены восемь таких устройств: ТВ-приставки T95, T95Z, T95MAX, X88, Q9, X12PLUS и MXQ Pro 5G, а также планшетный компьютер J5-W. Human Security обнаружила не менее 74 тыс. зараженных устройств, в том числе в образовательных учреждениях США.

Все они производятся в Китае, и на одном из этапов на них устанавливается бэкдор, основанный на трояне Triada, который "Лаборатория Касперского" обнаружила еще в 2016 году. Бэкдор без ведома пользователя подключается к расположенному в Китае управляющему серверу (C2), загружает набор инструкций и развертывает вредоносную активность.

Human Security установила несколько видов такой активности: рекламные мошеннические схемы; резидентные прокси, то есть продажа доступа к сетевым ресурсам жертв – владельцев зараженных устройств; регистрация учетных записей Gmail и WhatsApp; удаленное выполнение кода.

Стоящие за схемой лица предлагали доступ к своим сетям, утверждая, что у них есть выход на более чем 17 млн домашних и мобильных IP-адресов. По версии экспертов Trend Micro, у организаторов схемы более 20 млн зараженных устройств по всему миру, причем два миллиона из них активны в любой момент времени. В частности, в одном из европейских музеев был обнаружен зараженный планшетный компьютер; есть основания полагать, что затронуто множество Android-устройств, включая даже автомобили.

Результатов в пресечении схем Badbox компании Human Security удалось добиться в конце 2022 года и в первой половине 2023 года. После первых действий злоумышленники разослали на зараженные устройства обновления, направленные на сокрытие активности. После этого были отключены серверы C2, обеспечивающие функционирование бэкдора в прошивке.

Активность схем кардинально снизилась, но люди продолжают пользоваться этими устройствами. Без технических навыков удалить это вредоносное ПО очень непросто, и сейчас ТВ-приставки с предустановленными бэкдорами превратились в своего рода спящих агентов. Потребителям рекомендуется приобретать продукцию, производитель которой известен, и которому они доверяют.

>>>Больше интересных историй – подпишитесь на наши Telegram, Instagram и Viber

Viber

Viber  Дзен

Дзен